Los investigadores de seguridad han descubierto un cuentagotas, un programa malicioso diseñado para introducir otro malware en dispositivos móviles, oculto dentro de diez aplicaciones de Google Play, que podría poner a los usuarios en riesgo de acceso remoto y malware bancario.

Llamado “Clast82”, el malware fue encontrado en aplicaciones legítimas – incluyendo VPN, lectores QR y reproductores de música – por investigadores de Check Point Research (CPR), el brazo de inteligencia de amenazas de Check Point Software.

Según el equipo de CPR, Clast82 descarta el malware como servicio AlienBot Banker, que puede eludir los códigos de autenticación de dos factores en aplicaciones bancarias para dar acceso a los ciberdelincuentes a las cuentas de los usuarios. También es capaz de llevar un troyano de acceso remoto móvil (MRAT) capaz de controlar de forma remota el teléfono de la víctima con TeamViewer.

Fue diseñado para eludir Google Play Protect con dos tácticas principales. El primero es utilizar Firebase, propiedad de Google, para las comunicaciones de comando y control (C&C). El agente de amenazas también desactivó el comportamiento malicioso del cuentagotas mientras Google lo evaluaba, según Check Point.

Los investigadores de Check Point señalan el método de ataque utilizado por Clast82: la víctima estaba descargando una aplicación maliciosa de Google Play Store que contiene Clast82. El malware se comunicó con el servidor de comando y control (C&C) para recibir la configuración. Luego, descargó una carga recibida por la configuración al dispositivo Android e instaló AlienBot Banker. Una vez hecho esto, los ciberdelincuentes accedieron a las credenciales bancarias de la víctima y procedieron a tener el control total del dispositivo móvil.

Clast82 utilizó una serie de técnicas para evitar ser detectado por Google Play Protect:

• Firebase (propiedad de Google) como plataforma para la comunicación C&C: durante el período de prueba de Clast82 en Google Play, los ciberdelincuentes cambiaron la configuración a nivel de comando y control usando Firebase. A su vez, el ciberdelincuente “deshabilitó” el comportamiento malicioso de Clast82 durante ese período de prueba de Google.

• GitHub como plataforma de alojamiento de terceros para descargar la carga útil: para cada aplicación, el ciberdelincuente creó un nuevo usuario en la tienda Google Play con un repositorio en su cuenta de GitHub, lo que le permitió al atacante distribuir diferentes cargas útiles a los dispositivos infectados por cada una. aplicación maliciosa.

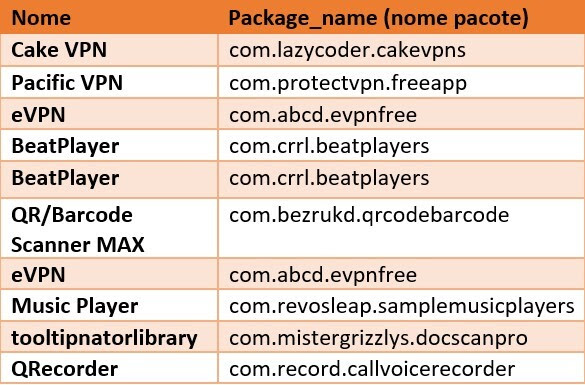

Diez aplicaciones involucradas

Los ciberdelincuentes utilizaron aplicaciones de Android legítimas y de código abierto que se sabía que eran:

Clast82 Malware en la tienda de Google Play:

El 28 de enero, Google fue informado de estos hallazgos y el 9 de febrero confirmó que todas las aplicaciones de Clast82 fueron eliminadas de Google Play Store.

“El ciberdelincuente detrás de Clast82 pudo eludir las protecciones de Google Play utilizando una metodología creativa. Con una simple manipulación de recursos de terceros fácilmente accesibles, como una cuenta de GitHub o una cuenta de FireBase, aprovechó los recursos para desviarse de las protecciones de Google Play Store. Las víctimas pensaron que estaban descargando una aplicación de Android inofensiva, pero lo que sí recibieron fue un troyano peligroso que fue directamente a sus cuentas bancarias ”, explica Aviran Hazum, director de investigación de amenazas móviles en Check Point.

Fuente: https://www.cisoadvisor.com.br/encontrados-10-aplicativos-do-google-play-contendo-malware-bancario/?rand=59135