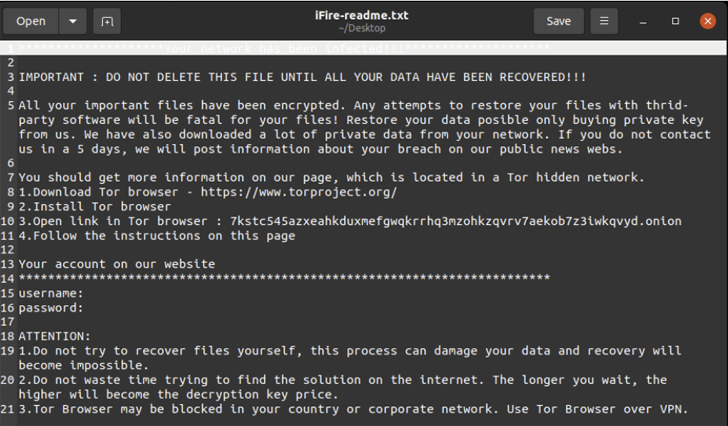

Ein zuvor bekannter Windows-basierter Ransomware-Stamm namens IceFire hat seinen Fokus auf Linux-Unternehmensnetzwerke erweitert, die zu mehreren Organisationen der Medien- und Unterhaltungsbranche auf der ganzen Welt gehören.

Laut dem Cybersicherheitsunternehmen SentinelOne beinhalten die Angriffe die Ausnutzung einer kürzlich bekannt gewordenen Deserialisierungsschwachstelle in IBM Aspera Faspex File-Sharing-Software (CVE-2022-47986, CVSS-Wert: 9,8).

„Dieser strategische Wechsel ist ein bedeutender Schritt, der sie mit anderen Ransomware-Gruppen in Einklang bringt, die ebenfalls auf Linux-Systeme abzielen“, sagte Alex Delamotte, Senior Threat Researcher bei SentinelOne, in einem Bericht, der mit The Hacker News geteilt wurde.

Ein Großteil der von SentinelOne beobachteten Angriffe richtete sich gegen Unternehmen in der Türkei, im Iran, in Pakistan und in den Vereinigten Arabischen Emiraten, Länder, die normalerweise nicht von organisierten Ransomware-Crews angegriffen werden.

IceFire wurde erstmals im März 2022 vom MalwareHunterTeam entdeckt, aber erst im August 2022 wurden die Opfer über die Dark-Web-Leak-Site veröffentlicht, so GuidePoint Security, Malwarebytes und NCC Group.

Die Ransomware-Binärdatei, die auf Linux abzielt, ist eine 2,18 MB große 64-Bit-ELF-Datei, die auf CentOS-Hosts installiert ist, auf denen eine anfällige Version der IBM Aspera Faspex-Dateiserversoftware ausgeführt wird.

Es ist auch in der Lage, die Verschlüsselung bestimmter Pfade zu vermeiden, damit der infizierte Computer weiterhin betriebsbereit ist.

„Im Vergleich zu Windows ist es schwieriger, Ransomware gegen Linux bereitzustellen – insbesondere im großen Maßstab“, sagte Delamotte. „Viele Linux-Systeme sind Server: Typische Infektionswege wie Phishing oder Drive-by-Download sind weniger effektiv. Um dies zu überwinden, wenden sich Akteure der Ausnutzung von Anwendungsschwachstellen zu.“

Die Entwicklung erfolgt, als Fortinet FortiGuard Labs eine neue LockBit-Ransomware-Kampagne enthüllte, die „ausweichende Handelsmethoden“ einsetzt, um eine Erkennung durch .IMG-Container zu vermeiden, die den Schutz von Mark of The Web (MotW) umgehen.

Quelle: TheHackerNews