Eine als Medusa bekannte Ransomware-Operation hat im Jahr 2023 begonnen, Fahrt aufzunehmen und richtet sich gegen Unternehmensopfer weltweit mit Lösegeldforderungen in Millionenhöhe.

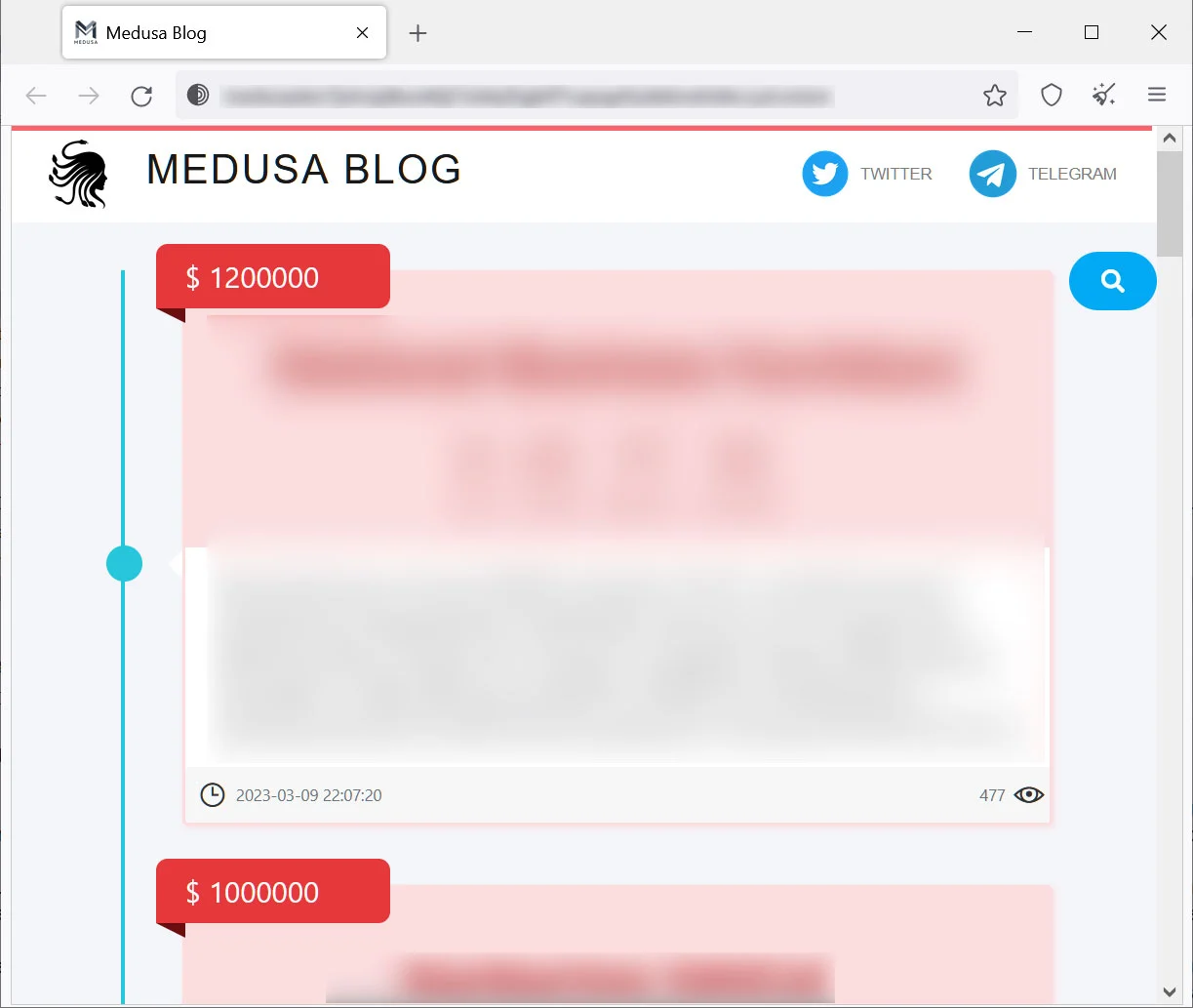

Die Medusa-Operation begann im Juni 2021, hatte jedoch relativ geringe Aktivitäten mit wenigen Opfern. Im Jahr 2023 nahm die Ransomware-Bande jedoch an Aktivität zu und startete einen „Medusa-Blog“, der dazu diente, Daten von Opfern zu veröffentlichen, die sich weigerten, ein Lösegeld zu zahlen.

Medusa erregte diese Woche die Aufmerksamkeit der Medien, nachdem sie die Verantwortung für einen Angriff auf den Bezirk der Minneapolis Public Schools (MPS) übernommen und ein Video der gestohlenen Daten geteilt hatten.

Wird die echte Medusa bitte aufstehen?

Viele Malware-Familien nennen sich Medusa, darunter ein Mirai-basiertes Botnet mit Ransomware-Funktionen, eine Medusa-Android-Malware und die weithin bekannte MedusaLocker-Ransomware-Operation.

Aufgrund des häufig verwendeten Namens gab es einige verwirrende Berichte über diese Ransomware-Familie, wobei viele dachten, es sei dasselbe wie MedusaLocker.

Die Operationen der Ransomware Medusa und MedusaLocker sind jedoch völlig unterschiedlich.

Die MedusaLocker-Operation wurde 2019 als Ransomware-as-a-Service mit zahlreichen Partnern, einer Lösegeldforderung namens „How_to_back_files.html“ und einer Vielzahl von Dateierweiterungen für verschlüsselte Dateien gestartet.

Die MedusaLocker-Operation verwendet eine Tor-Website unter qd7pcafncosqfqu3ha6fcx4h6sr7tzwagzpcdcnytiw3b6varaeqv5yd.onion für Verhandlungen.

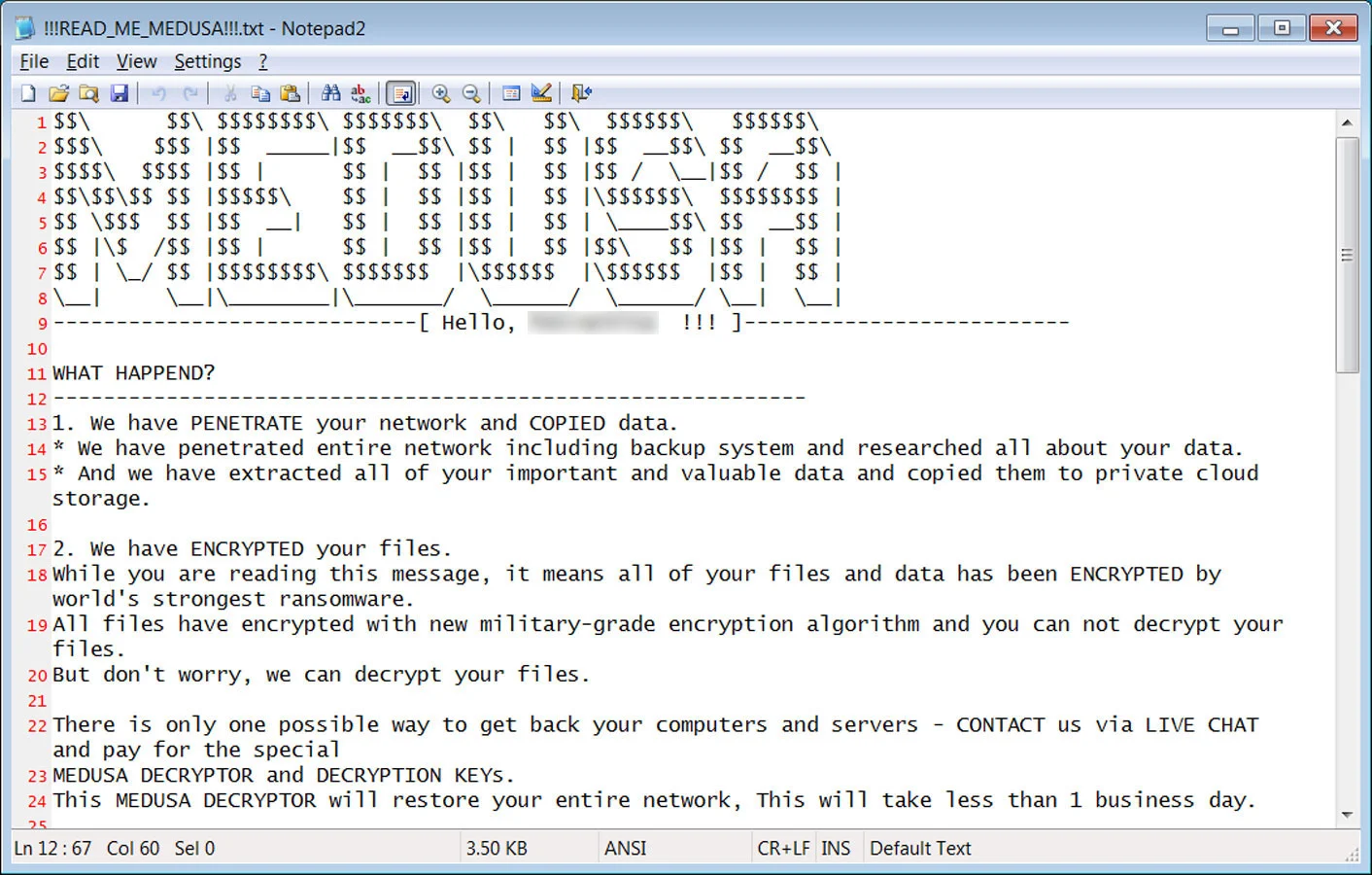

Die Medusa-Ransomware-Operation startete jedoch etwa im Juni 2021 und verwendete eine Lösegeldforderung namens !!!READ_ME_MEDUSA!!!.txt und eine statisch verschlüsselte Dateierweiterung von .MEDUSA.

Die Medusa-Operation verwendet auch eine Tor-Website für Lösegeldverhandlungen, deren befindet sich jedoch unter medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion.

Wie Medusa Windows-Geräte verschlüsselt

BleepingComputer konnte den Medusa-Verschlüsselungscode nur für Windows analysieren, und es ist derzeit nicht bekannt, ob sie einen für Linux haben.

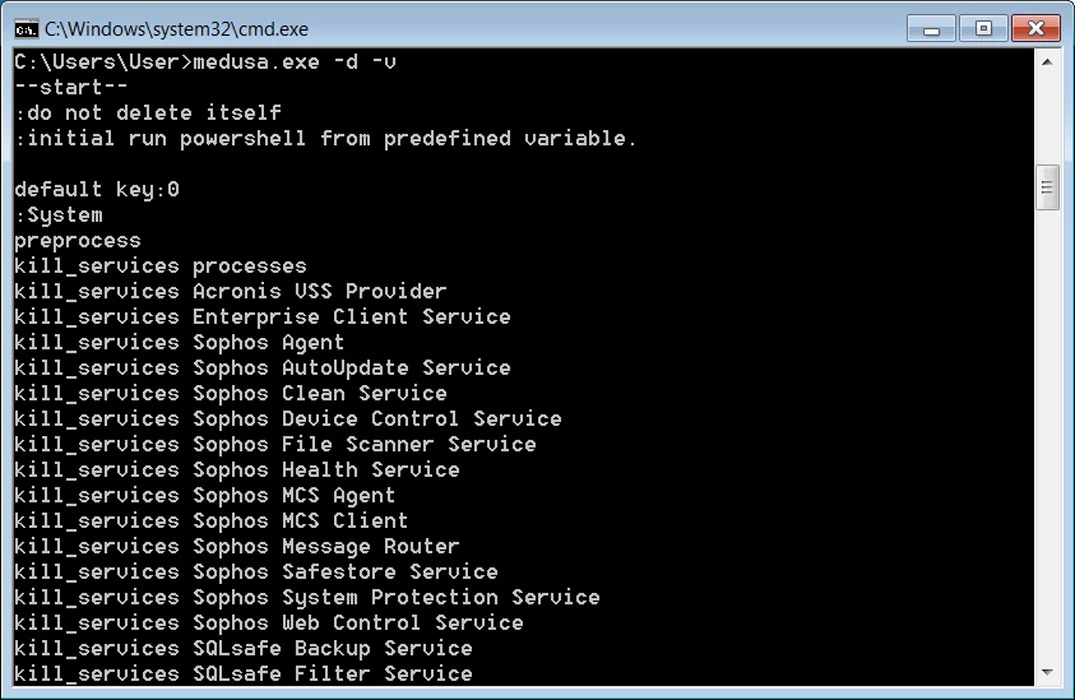

Der Windows-Verschlüsseler akzeptiert Befehlszeilenoptionen, mit denen der Angreifer konfigurieren kann, wie Dateien auf dem Gerät verschlüsselt werden, wie unten gezeigt.

# Command Line

Option | Description

---------------------

-V | Get version

-d | Do not delete self

-f | Exclude system folder

-i | In path

-k | Key file path

-n | Use network

-p | Do not preprocess (preprocess = kill services and shadow copies)

-s | Exclude system drive

-t | Note file path

-v | Show console window

-w | Initial run powershell path (powershell -executionpolicy bypass -File %s)

Beispielsweise veranlasst das Befehlszeilenargument -v die Ransomware, eine Konsole anzuzeigen, in der Statusmeldungen angezeigt werden, während ein Gerät verschlüsselt wird.

Medusa-Ransomware-Konsolenfenster

Quelle: BleepingComputer

Bei einer normalen Ausführung ohne Befehlszeilenargumente beendet die Medusa-Ransomware über 280 Windows-Dienste und -Prozesse für Programme, die möglicherweise verhindern, dass Dateien verschlüsselt werden. Dazu gehören Windows-Dienste für Mailserver, Datenbankserver, Sicherungsserver und Sicherheitssoftware.

Die Ransomware löscht dann Windows-Volumenschattenkopien, um zu verhindern, dass sie zum Wiederherstellen von Dateien verwendet werden.

löscht Kopien von Schattenvolumes

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=%s /on=%s /maxsize=unbounded

Der Ransomware-Experte Michael Gillespie analysierte den Verschlüsseler ebenfalls und teilte BleepingComputer mit, dass er Dateien mit AES-256 + RSA-2048-Verschlüsselung unter Verwendung der BCrypt-Bibliothek verschlüsselt.

Gillespie bestätigte weiter, dass sich die in Medusa verwendete Verschlüsselungsmethode von der in MedusaLocker verwendeten unterscheidet.

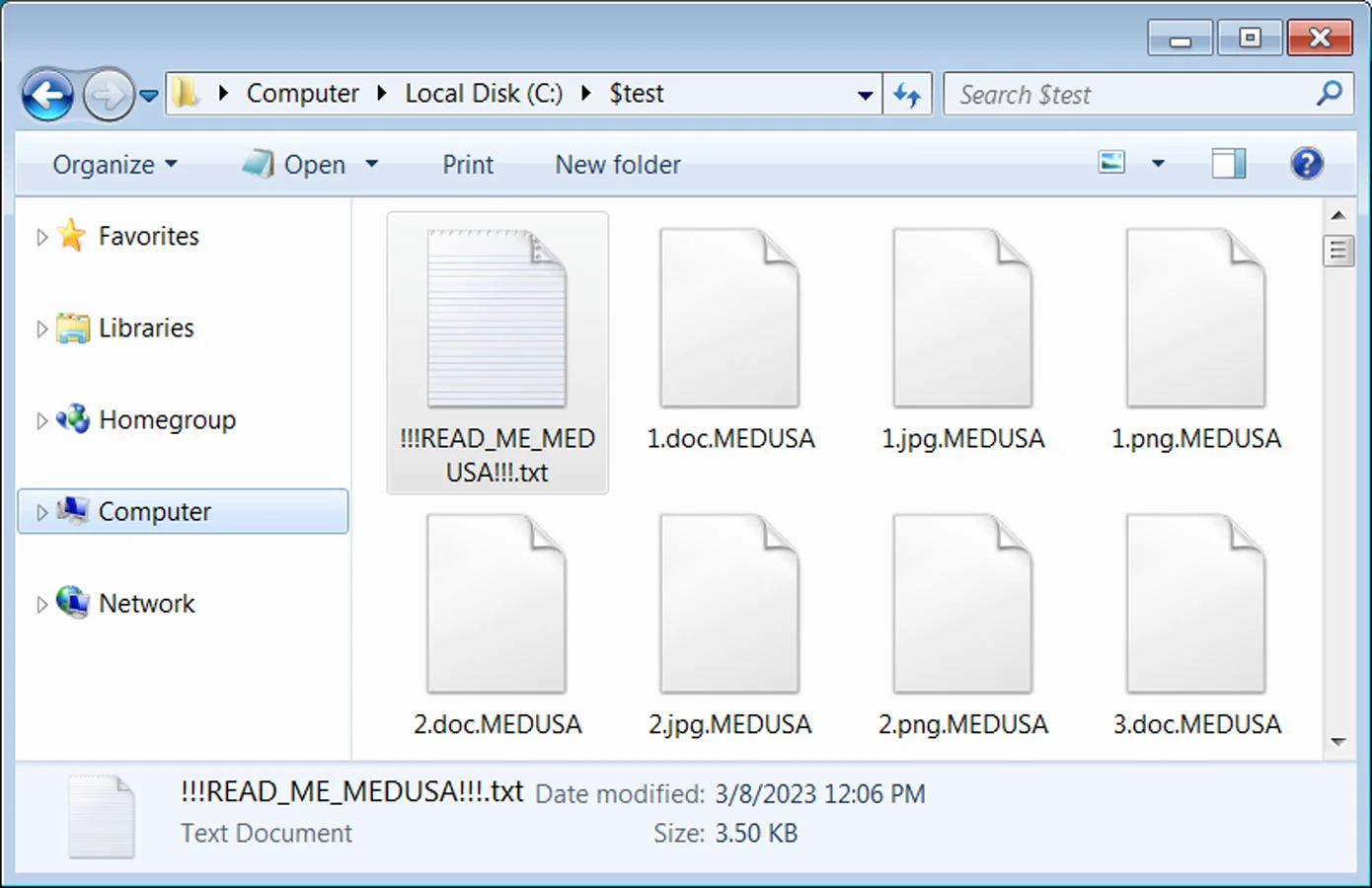

Beim Verschlüsseln von Dateien hängt die Ransomware die Erweiterung .MEDUSA an verschlüsselte Dateinamen an, wie unten gezeigt. Beispielsweise würde 1.doc verschlüsselt und in 1.doc.MEDUSA umbenannt.

Von Medusa Ransomware verschlüsselte Dateien

Quelle: BleepingComputer

In jedem Ordner erstellt die Ransomware eine Lösegeldforderung mit dem Namen !!!READ_ME_MEDUSA!!!.txt , die Informationen darüber enthält, was mit den Dateien des Opfers passiert ist.

Die Lösegeldforderung enthält auch Kontaktinformationen der Erweiterung, einschließlich einer Tor-Datenleck-Site, einer Tor-Verhandlungs-Site, eines Telegram-Kanals, einer Tox-ID und der E-Mail-Adresse [email protected].

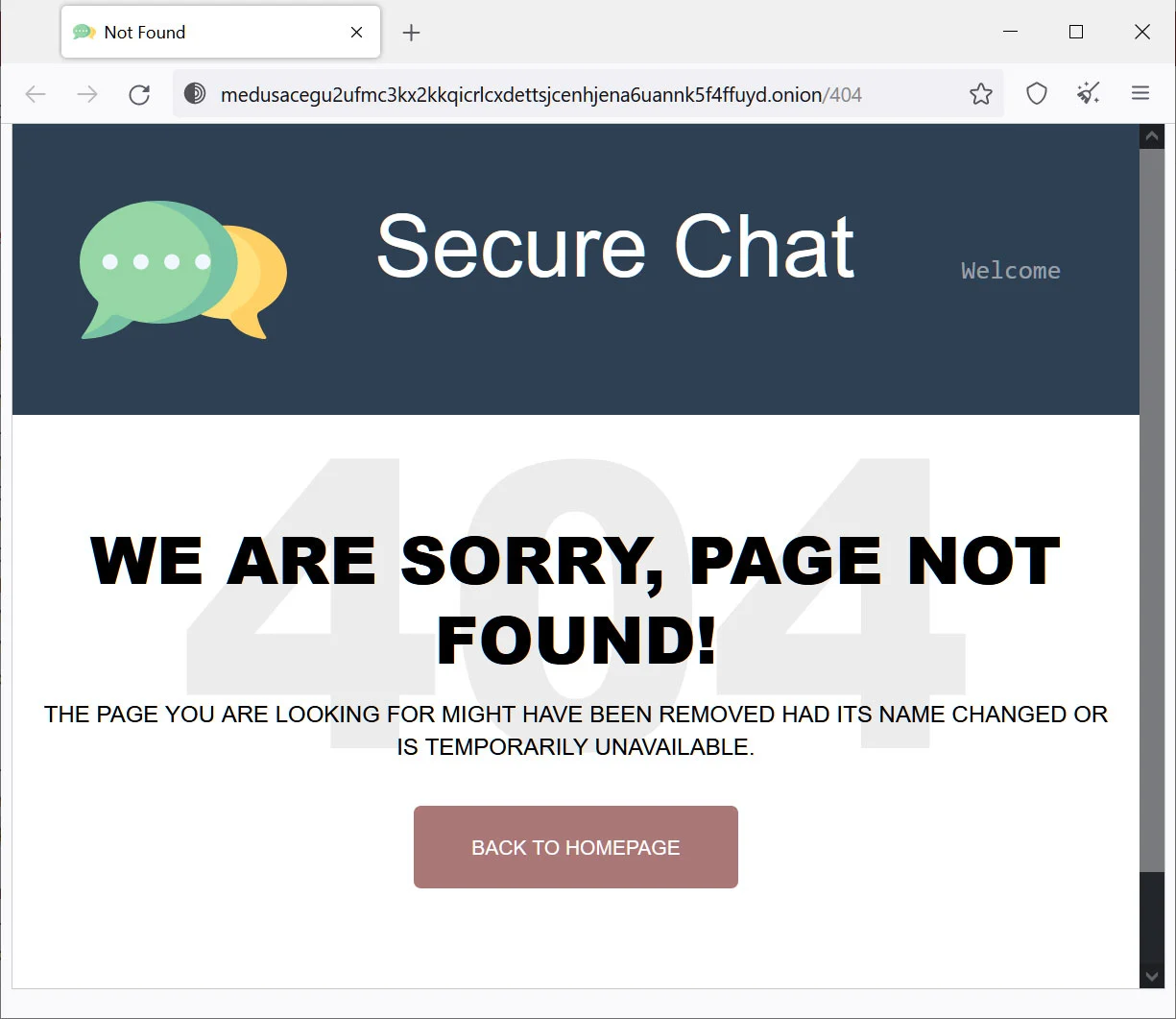

Die Tor-Verhandlungsseite befindet sich unter http://medusacegu2ufmc3kx2kkqicrlcxdettsjcenhjena6uannk5f4ffuyd.onion.

Quelle: BleepingComputer

Als zusätzlichen Schritt, um die Wiederherstellung von Dateien aus Sicherungen zu verhindern, führt die Medusa-Ransomware den folgenden Befehl aus, um lokal gespeicherte Dateien zu löschen, die mit Sicherungsprogrammen wie Windows Backup verknüpft sind. Dieser Befehl löscht auch virtuelle Festplatten (VHD), die von virtuellen Maschinen verwendet werden.

del /s /f /q %s*.VHD %s*.bac %s*.bak %s*.wbcat %s*.bkf %sBackup*.* %sbackup*.* %s*.set %s*.win %s*.dsk

Die Tor-Verhandlungsseite nennt sich „Secure Chat“, wobei jedes Opfer eine eindeutige ID hat, die zur Kommunikation mit der Ransomware-Bande verwendet werden kann.

Verhandlungsseite für sicheren Chat von Medusa

Quelle: BleepingComputer

Wie die meisten auf Unternehmen ausgerichteten Ransomware-Operationen hat Medusa eine Datenleck-Site namens „Medusa Blog“. Diese Seite wird als Teil der Doppelerpressungsstrategie der Bande verwendet, bei der sie Daten für Opfer preisgibt, die sich weigern, ein Lösegeld zu zahlen.

Verhandlungsseite für sicheren Chat von Medusa

Quelle: BleepingComputer

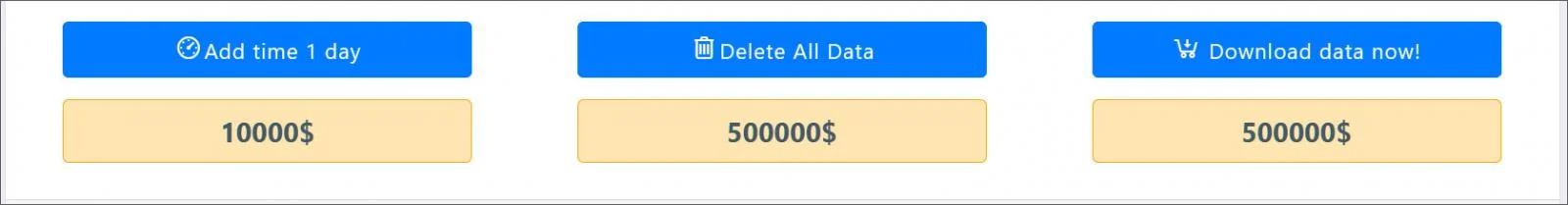

Wenn ein Opfer zum Datenleck hinzugefügt wird, werden seine Daten nicht sofort veröffentlicht. Stattdessen geben die Bedrohungsakteure den Opfern kostenpflichtige Optionen, um den Countdown vor der Veröffentlichung von Daten zu verlängern, die Daten zu löschen oder alle Daten herunterzuladen. Jede dieser Optionen hat unterschiedliche Preise, wie unten gezeigt.

Optionen für Datenlecks

Quelle: BleepingComputer

Diese drei Optionen werden verwendet, um zusätzlichen Druck auf das Opfer auszuüben, um es dazu zu bringen, ein Lösegeld zu zahlen.

Leider ermöglichen keine bekannten Schwachstellen in der Medusa Ransomware-Verschlüsselung Opfern, ihre Dateien kostenlos wiederherzustellen.

Forscher werden den Verschlüsseler weiterhin analysieren, und wenn eine Schwachstelle gefunden wird, werden wir sie bei BleepingComputer melden.

Quelle: BleepingComputer, Lawrence Abrams