Ransomware é não um novo vetor de ataque. Na verdade, o primeiro malware desse tipo apareceu há mais de 30 anos e foi distribuído por meio de disquetes de 5,25 polegadas. Para pagar o resgate, a vítima teve que enviar dinheiro para um P.O. Caixa no Panamá.

Avançando para hoje, kits acessíveis de ransomware como serviço (RaaS) estão disponíveis na dark web para qualquer pessoa comprar e implantar, e os invasores têm um número infinito de canais disponíveis para se infiltrar nas organizações como resultado da dependência da nuvem e tecnologias móveis.

Iniciar um ataque de ransomware tem tudo a ver com obter acesso discretamente. E como os funcionários agora podem acessar seus dados de qualquer lugar, você perdeu a visibilidade de como eles fazem isso. Para se proteger contra esses ataques, você não está apenas procurando malware, você precisa de insights contínuos sobre seus usuários, os endpoints que eles usam e os aplicativos e dados que eles acessam.

Lookout, líder em endpoint- to-cloud security, publicou um infográfico interativo para ajudar você a visualizar como um ataque de ransomware acontece e entenda como proteger seus dados. A Lookout usará este blog para configurar 1) o clima que resultou em US$ 20 bilhões em pagamentos de resgate em 2021 e 2) como você pode proteger sua organização dessas ameaças contínuas.

Trabalhar em qualquer lugar melhora a produtividade e a infiltração de invasores

Embora o malware real usado para manter seus dados reféns seja chamado de “ransomware”, não é nisso que você deve se concentrar. Antes que qualquer coisa seja implantada, os invasores precisam de acesso à sua infraestrutura.

Hoje, os usuários estão acessando dados usando redes que você não controla e dispositivos que você não gerencia, tornando obsoletas as medidas de segurança locais que você tinha.

Isso significa que os agentes de ameaças podem lançar ataques de phishing para comprometer as credenciais do usuário ou explorar um aplicativo vulnerável com poucas consequências. E uma vez dentro da sua infraestrutura, eles rapidamente implantam malware para criar backdoors persistentes que permitem que eles entrem e saiam quando quiserem. Se eles aumentarem os privilégios, torna-se quase impossível impedi-los de se mover lateralmente e manter seus dados como reféns.

Passo a passo: como se proteger contra ransomware

Existem várias etapas que acontecem entre um invasor acessando sua infraestrutura e solicitando um resgate. Essas etapas estão descritas na anatomia de um infográfico de ataque de ransomware e aqui está um resumo de alto nível do que acontece e como você pode proteger sua organização.

1 — Bloqueie ataques de phishing e disfarce aplicativos habilitados para Web

Uma das maneiras mais fáceis de os invasores obterem acesso é assumindo uma conta de usuário comprometendo credenciais com ataques de phishing. É fundamental poder inspecione o tráfego da Web em qualquer dispositivo para impedir que esses ataques afetem o PC e usuários móveis. Isso garantirá que os operadores de ransomware não possam iniciar seus ataques comprometendo contas.

Os atores de ameaças também rastrearão a Web para encontrar infraestruturas vulneráveis ou expostas à Internet para explorar. Muitas organizações têm aplicativos ou servidores expostos à Web para permitir o acesso remoto, mas isso significa que os invasores podem encontrá-los e procurar vulnerabilidades. Encobrindo estes apps da descoberta é uma tática importante de defesa. Isso ajuda você a se afastar do acesso desenfreado fornecido pelas VPNs e garantir que apenas usuários autorizados acessem os dados de que precisam.

2 — Detecte e responda a comportamentos anômalos

Se os invasores conseguirem entrar em sua infraestrutura, eles começarão a se mover lateralmente para realizar o reconhecimento. Isso é para encontrar vulnerabilidades adicionais com o objetivo final de descobrir dados confidenciais. Algumas das etapas que eles podem tomar incluem alterar suas configurações para diminuir as permissões de segurança, exfiltrar dados e fazer upload de malware.

Algumas dessas etapas podem não ser um comportamento totalmente malicioso, mas podem ser consideradas um comportamento anômalo. É aqui que a compreensão do comportamento do usuário e do dispositivo e a segmentação do acesso no nível do aplicativo se tornam essenciais. Para interromper o movimento lateral, você precisa garantir que nenhum usuário tenha roaming livre em sua infraestrutura e que não esteja agindo de maneira maliciosa. Também é crucial poder detectar privilégios excessivos ou configurados incorretamente para que você possa evitar alterações no aplicativo e na postura da nuvem.

3 — Torne os dados inúteis para resgate com criptografia proativa

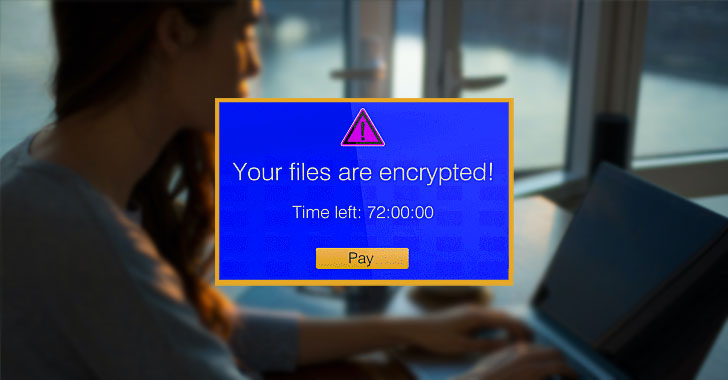

A etapa final de um ataque de ransomware é manter seus dados como reféns. Além de criptografar os dados e bloquear seus administradores, o invasor também pode exfiltrar alguns dados para usar como alavanca e, em seguida, excluir ou criptografar o que resta em sua infraestrutura.

A exfiltração e o impacto geralmente ocorrem quando o invasor finalmente revela sua presença. As alterações que fizerem nos dados, independentemente de estarem em repouso ou em movimento, dispararão alarmes e exigirão pagamentos. No entanto, você pode fazer todos os seus esforços em vão se esses dados forem criptografados proativamente por sua plataforma de segurança e os tornarem absolutamente inúteis para o invasor. A criptografia é uma parte crítica de qualquer prevenção de perda de dados (DLP) e ativá-la a partir de políticas de proteção de dados contextuais pode ajudar você a proteger seus dados mais confidenciais contra comprometimento.

Proteção contra ransomware: produtos pontuais versus uma plataforma unificada

Um ataque de ransomware não é apenas um evento único; é uma ameaça persistente. Para proteger sua organização, você precisa de uma visão completa do que está acontecendo com seus endpoints, usuários, aplicativos e dados. Isso garante que você possa bloquear ataques de phishing, ocultar aplicativos da Web, detectar e responder a movimentos laterais e proteger seus dados, mesmo que sejam exfiltrados e mantidos em resgate.

Historicamente, as organizações adquiriram novas ferramentas para mitigar novos problemas. Mas esse tipo de abordagem não funcionará com ameaças como ransomware. Embora você possa ter alguma telemetria na atividade de acesso de seus usuários, a integridade de seus dispositivos corporativos e como seus dados são tratados, sua equipe de segurança terá que gerenciar vários consoles que não funcionam uns com os outros.

A Lookout entende a necessidade de uma abordagem de plataforma e criou um Plataforma Security Service Edge (SSE) que inclui DLP, Análise de comportamento de usuários e entidades (UEBA) e Gerenciamento de direitos digitais corporativos (EDRM).

Com uma plataforma que fornece insights integrados sobre tudo o que está acontecendo dentro de sua organização, permitimos que você proteja dados confidenciais sem prejudicar a produtividade. A plataforma SSE da Lookout foi recentemente nomeada Visionária pelo 2022 Gartner Magic Quadrant for SSE. A Lookout também ficou entre as três primeiras em todos os casos de uso de SSE no Recursos Críticos do Gartner 2022 para SSE.

Source: TheHackerNews